Гаммирование

Схема работы в режиме гаммирования

При работе ГОСТ 28147-89 в режиме гаммирования обрисованным ниже образом формируется криптографическая гамма, которая после этого побитово складывается по модулю 2 с исходным открытым текстом чтобы получить шифротекст. Шифрование в режиме гаммирования лишено недочётов, свойственных режиму несложной замены.[1] Так, кроме того аналогичные блоки исходного текста дают различный шифротекст, а для текстов с длиной, не кратной 64 бит, лишние биты гаммы отбрасываются. Помимо этого, гамма возможно выработана заблаговременно, что соответствует работе шифра в поточном режиме.

Выработка гаммы происходит на базе ключа и так называемой синхропосылки, которая задает начальное состояние генератора. Метод выработки следующий:

Синхропосылка шифруется с применением обрисованного метода несложной замены, полученные значения записываются во вспомогательные 32-разрядные регистры N3 и N4 — младшие и старшие биты соответственно.

К N3 и N4 прибавляются константы соответственно C2 = 101010116 и C1 = 101010416

N3 и N4 переписываются соответственно в N1 и N2, каковые после этого шифруются и применением метода несложной замены. Полученный итог есть 64 битами гаммы.

Шаги 2-4 повторяются в соответствии с длиной шифруемого текста.

Для расшифрования нужно выработать такую же гамму, по окончании чего побитово сложить ее по модулю 2 с зашифрованным текстом. Разумеется, для этого необходимо применять ту же синхропосылку, что и при шифровании. Наряду с этим, исходя из требований уникальности гаммы, нельзя использовать одну синхропосылку для шифрования нескольких массивов данных. В большинстве случаев, синхропосылка тем либо иным образом передается вместе с шифротекстом.

Особенность работы ГОСТ 28147-89 в режиме гаммирования содержится в том, что при трансформации одного бита шифротекста изменяется лишь один бит расшифрованного текста. С одной стороны, это может оказывать хорошее влияние на помехозащищенность; с другой — преступник может внести кое-какие трансформации в текст, кроме того не расшифровывая его.[1]

Аппаратные средства защиты информационных совокупностей

Аппаратные средства защиты информационных совокупностей — информационных защиты систем и средства информации, реализованных на аппаратном уровне. Эти средства являются нужной частью безопасности информационной совокупности, не смотря на то, что разработчики аппаратуры в большинстве случаев оставляют решение проблемы информационной безопасности программистам.

Эта неприятность привлекла интерес многих компаний, среди них и таковой как Intel. В 80-х годах была создана совокупность 432. Но проект постигла неудача. Быть может, конкретно по окончании неудачи гранда другие компании отказались от данной идеи.

Задача аппаратной защиты вычислений была решена советскими разработчиками созданием вычислительного комплекса Эльбрус 1. В базе лежит мысль контроля типов на всех уровнях совокупности, среди них и на аппаратном. И главная заслуга разработчиков в планомерной ее реализации.

== Неспециализированная модель защищенной совокупности ==кк Разработчиками Эльбруса была предложена следующая модель защищённой информационной совокупности [1].

Информационную совокупность в общем случае возможно представить, как информационное пространство и обслуживающее его обрабатывающее устройство. Вычисления разбиваются на отдельные вычислительные модули, расположенные в информационном пространстве. Схему реализации вычислений возможно представить следующим образом: обрабатывающее устройство под управлением программы может обращаться к этому пространству, просматривая и редактируя его.

Для описания совокупности введем понятия

узел

ссылка

контекст программы

Узел — ячейка данных произвольного количества совместно со cсылкой на нее из обрабатывающего устройства.

Cсылка не только обрисовывает эти, но и содержит все права доступа к ним. Совокупность обязана снабжать контроль над тем, дабы в операциях, применяющих ссылки, не были использованы эти других типов а в операциях с доводами других типов ссылка не могла быть модифицирована.

Контекст программы — множество всех данных дешёвых для вычислений в конкретном модуле.

Базисная функциональность модели защищенной информационной совокупности

Создание узла произвольного количества для хранения данных

По окончании появления новый узел должен быть

безлюден

доступен лишь данному обрабатывающему устройству и лишь через данную ссылку

Удаление узла.

попытка применения ссылок на удаленные узлы обязана приводить к системным прерываниям

Cмена контекста либо смена процедуры исполняемой обрабатывающим устройством.

Новый контекст складывается из трех частей:

глобальные переменные, переданные по ссылке из ветхого контекста

часть, переданная копированием значения (параметры)

локальные эти, созданные в новом модуле

требования и Общие методы к переключению контекста:

Идентификация нового контекста (к примеру, особенная ссылка на него, разрешающая только переключаться между контекстами)

Конкретно переключение контекста(выполнение ветхого кода по окончании переключения контекста не разрещаеться, исходя из правил защищенности)

Операции формирования ссылки либо второй структуры для переключения и идентификации контекста

Реализации смогут быть различными(среди них и без особенных ссылок), но должны быть выдержаны ключевые принципы:

точки входа в контекст формируются в самого этого контекст

эта информация делается дешёвой вторым контекстам

контекст и код переключаются в один момент

Анализ модели

Защищенность совокупности базируется на следующих правилах:

доступ к узлу имеет лишь модуль, создавший его, в случае, если лишь он добровольно не передаст ссылку кому-либо еще

множество данных, дешёвых модулю, в любую секунду времени строго контролируется контекстом

Результирующая защита предельно строгая, но она не ограничивает возможности программиста. Разные не пересекающиеся модули смогут трудиться в одной программе, вызывая друг друга и обмениваясь данными. Для этого достаточно, дабы любой из них содержал особенную ссылку для переключения контекста на другой.

Выстроенная совокупность существенно упрощает поиск и иcправление неточностей благодаря строгому контролю типов. К примеру, попытка поменять ссылку сходу приведет к аппаратному прерыванию в месте неточности. По окончании чего ее легко возможно отследить и исправить.

Обеспечивается модульность программирования. Неверная работа программы никак не повлияет на другие. «Сломанный» модуль может только выдать неверные результаты.

Для применения совокупности от программиста не нужно дополнительных упрочнений. Помимо этого, при написании программы под такую модель уже нет необходимости дополнительно оговаривать права доступа, методы их передачи и т. д.

Билет № 32

1. ГОСТ 28147-89. Гаммирование с обратной связью.

Гаммирование с обратной связью

Главная статья: Режим обратной связи по шифротексту

Схема работы в режиме гаммирования с обратной связью

Метод шифрования похож на режим гаммирования, но гамма формируется на базе прошлого блока зашифрованных данных, так что итог шифрования текущего блока зависит кроме этого и от прошлых блоков. По данной причине этот режим работы кроме этого именуют гаммированием с зацеплением блоков.

Метод шифрования следующий:

Синхропосылка заносится в регистры N1 и N2

Содержимое регистров N1 и N2 шифруется в соответствии с методом несложной замены. Полученный итог есть 64-битным блоком гаммы.

Блок гаммы побитово складывается по модулю 2 с блоком открытого текста. Полученный шифротекст заносится в регистры N1 и N2

Операции 2-3 выполняются для оставшихся блоков требующего шифрования текста.

При трансформации одного бита шифротекста, взятого с применением метода гаммирования с обратной связью, в соответствующем блоке расшифрованного текста изменяется лишь один бит, а следующий и все остальные блоки изменяются абсолютно непредсказуемо.[1]

2. ????

Билет № 33

1. ГОСТ 28147-89. Режимы выработки и иммотопостановки

Режим выработки имитовставки

Имитовставка

Схема выработки имитовставки

Данный режим не есть в общепринятом смысле режимом шифрования. При работе в режиме выработки имитовставки создается некий дополнительный блок, зависящий от всего текста и главных данных. Этот блок употребляется для проверки того, что в шифротекст случайно либо преднамеренно не были внесены искажения. Это особенно принципиально важно для шифрования в режиме гаммирования, где преступник может поменять конкретные биты, кроме того не зная ключа; но и при работе в других режимах возможные искажения нельзя обнаружить, в случае, если в передаваемых данных нет излишней информации.

Имитовставка вырабатывается для M ? 2 блоков открытого текста по 64 бит. Метод следующий:

Блок открытых данных записывается в регистры N1 и N2, по окончании чего подвергается преобразованию, соответствующему первым 16 циклам шифрования в режиме несложной замены

К взятому результату побитово по модулю 2 прибавляется следующий блок открытых данных. Последний блок при необходимости дополняется нулями. Сумма кроме этого шифруется в соответствии с пунктом 1.

По окончании шифрования и добавления последнего блока из результата выбирается имитовставка длиной L бит: с бита номер 32-L до 32(отсчет начинается с 1). Стандарт рекомендует выбирать L исходя из того, что возможность навязывания фальшивых данных равна 2-L. Имитовставка передается по каналу связи по окончании зашифрованных блоков.

Для проверки принимающая сторона по окончании расшифрования текста проводит подобную обрисованной процедуру. При несовпадения результата с переданной имитовставкой все соответствующие M блоков считаются фальшивыми.

направляться подчернуть, что выработка имитовставки может проводиться параллельно шифрованию с применением одного из обрисованных выше режимов работы.[1]

Узлы замены (S-блоки)

Все восемь S-блоков смогут быть разными. Кое-какие уверены в том, что они смогут являться дополнительным главным материалом, увеличивающим действенную длину ключа; но существуют применимые на практике атаки, разрешающие их выяснить.[3] Но, и необходимости в повышении длины ключа нет, 256 бит достаточно на данный момент.[4] В большинстве случаев, таблицы замен являются долгосрочным параметром схемы, неспециализированным для определенной группы пользователей. В ГОСТ Р 34.11-94 для целей тестирования приведены следующие S-блоки:

Этот комплект S-блоков употребляется в криптографических приложениях ЦБ РФ.[4]

В тексте стандарта указывается, что поставка заполнения узлов замены (S-блоков) производится в соответствии с правилами, другими словами разработчиком метода. Сообщество русских разработчиков СКЗИ согласовало применяемые в Интернет узлы замены, см. RFC 4357.

Преимущества ГОСТа

бесперспективность силовой атаки (XSL-атаки в учёт не берутся, поскольку их эффективность сейчас полностью не доказана);

эффективность реализации и соответственно высокое быстродействие на современных компьютерах.

наличие защиты от навязывания фальшивых данных (выработка имитовставки) и однообразный цикл шифрования во всех четырех методах ГОСТа.

Межсетевые экраны

Межсетевой экран (firewall) — это устройство контроля доступа в сеть, предназначенное для блокировки всего трафика, за исключением разрешенных данных. Межсетевой экран – устройство, которое или пропускает трафик через себя, или блокирует его, основываясь на заблаговременно определённых правилах.

Межсетевые экраны, в большинстве случаев, владеют громадным комплектом настроек. Прохождение трафика на межсетевом экране возможно настраивать по работам, IP-адресам получателя и отправителя, по идентификаторам пользователей, запрашивающих работу. Межсетевые экраны разрешают осуществлять централизованное управление безопасностью. В одной конфигурации администратор может настроить разрешенный входящий трафик для всех внутренних совокупностей организации. Это не ликвидирует потребность в настройке и обновлении совокупностей, но разрешает снизить возможность неправильного конфигурирования одной либо нескольких совокупностей, из-за которого эти совокупности смогут подвергнуться атакам на некорректно настроенную работу.

Классификация

Межсетевые экраны возможно разделять на классы по разным показателям.

1. По размещению в сети:

а).Персональный брандмауэр (внутренний) (personal firewall) – программа, которая устанавливается на каждую рабочую станцию в сети и осуществляет контроль соединения, каковые пробует установить то либо иное приложение. Внутренние сетевые экраны смогут поддерживать пара протоколов, к примеру, при применении сетевой ОС Novell Netware, направляться принимать к сведенью протокол SPX/IPX.

б).Распределённый межсетевой экран (внешний) (distributed firewall) в большинстве случаев устанавливается на «разрыв» между Интернетом и внутренней сетью и контролирует целый трафик, что проходит через него. При наличии большой сети имеет суть установка нескольких межсетевых экранов: для каждого отдела либо коммисии – в качестве средства защиты от атак в сети компании.

Внешние межсетевые экраны в большинстве случаев трудятся лишь с протоколом TCP/IP глобальной сети Интернет.

2. По уровню фильтрации, соответствующему эталонной модели OSI/ISO.

Работа всех межсетевых экранов основана на применении информации различных уровней модели OSI. В большинстве случаев, чем выше уровень модели OSI, на котором межсетевой экран фильтрует пакеты, тем выше снабжаемый им уровень защиты.

Межсетевые экраны разделяют на четыре типа:

межсетевые экраны с фильтрацией пакетов;

шлюзы сеансового уровня;

шлюзы прикладного уровня;

межсетевые экраны экспертного уровня.

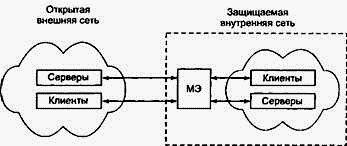

Функции межсетевых экранов

Для противодействия несанкционированному межсетевому доступу МЭ обязан размешаться между защищаемой сетью организации, являющейся внутренней, и возможно враждебной внешней сетью (рис. 3). Наряду с этим все сотрудничества между этими сетями должны осуществляться лишь через МЭ. Организационно МЭ входит в состав защищаемой сети.

Рис. 3. Схема подключения межсетевого экрана МЭ

МЭ, защищающий сходу множество узлов внутренней сети, призван решить:

задачу ограничения доступа внешних (по отношению к защищаемой сети) пользователей к внутренним ресурсам корпоративной сети. К таким пользователям смогут быть отнесены партнеры, удаленные пользователи, хакеры а также сотрудники самой компании, пробующие получить доступ к серверам баз данных, защищаемых МЭ;

задачу разграничения доступа пользователей защищаемой сети к внешним ресурсам. Ответ данной задачи разрешает, к примеру, регулировать доступ к серверам, не требующимся для исполнения служебных обязанностей.

Билет № 34

Аутентифика?ция (англ. Authentication) — процедура проверки подлинности[1], к примеру: проверка подлинности пользователя путём сравнения введённого им пароля с паролем в базе данных пользователей; подтверждение подлинности Email путём проверки цифровой подписи письма по ключу проверки подписи отправителя; проверка контрольной суммы файла на соответствие сумме, заявленной автором этого файла. В русском языке термин используется по большей части в сфере IT.

Учитывая степень доверия и политику безопасности совокупностей, проводимая проверка подлинности возможно односторонней либо обоюдной. В большинстве случаев она проводится посредством криптографических способов.

В любой совокупности аутентификации в большинстве случаев возможно выделить пара элементов[3]:

субъект, что будет проходить процедуру аутентификации

черта субъекта — отличительная черта

хозяин совокупности аутентификации, несущий ответственность и осуществляющий контроль её работу

сам механизм аутентификации, другими словами принцип работы совокупности

механизм, предоставляющий либо лишающий субъекта определенных прав доступа

Методы аутентификации

Аутентификация по многоразовым паролям

Один из способов аутентификации в компьютерной совокупности состоит во вводе вашего пользовательского идентификатора, в просторечии именуемого «логином» (англ. login — регистрационное имя пользователя) и пароля — некой тайной информации. Точная (эталонная) пара логин-пароль хранится в особой базе данных.

Несложная аутентификация имеет следующий неспециализированный метод:

Субъект запрашивает доступ в совокупность и вводит пароль и личный идентификатор

Введенные неповторимые сведенья поступают на сервер аутентификации, где сравниваются с эталонными

При совпадении данных с эталонными, аутентификация согласится успешной, при различии — субъект перемещается к 1-му шагу

Введённый субъектом пароль может передаваться в сети двумя методами:

Незашифрованно, в открытом виде, на базе протокола парольной аутентификации (Password Authentication Protocol

, PAP)

С применением шифрования либо однонаправленных хэш-функций. В этом случае неповторимые эти, введённые субъектом передаются по сети защищенно.

Аутентификация по одноразовым паролям

Заполучив в один раз многоразовый пароль субъекта, преступник имеет постоянный доступ к взломанной тайной информации. Эта неприятность решается применением одноразовых паролей (OTP – One Time Password). Сущность этого способа — пароль настоящ лишь для одного входа в совокупность, при каждом следующем запросе доступа — требуется новый пароль. Реализован механизм аутентификации по одноразовым паролям возможно как аппаратно, так и программно.

Многофакторная аутентификация

Сейчас всё чаще используется, так называемая, расширенная либо многофакторная аутентификация. Она выстроена на совместном применении нескольких факторов аутентификации. Это существенно повышает защищенность совокупности.

Как пример возможно привести применение SIM-карт в сотовых телефонах. Субъект вставляет аппаратно собственную карту (устройство аутентификации) в телефон и при включении вводит собственный PIN-код (пароль).

Кроме этого, к примеру в некоторых современных ноутбуках присутствует сканер отпечатка пальца. Так, при входе в совокупность субъект обязан пройти эту процедуру (биометрика), а позже ввести пароль.

Выбирая для совокупности тот либо другой фактор либо метод аутентификации нужно в первую очередь отталкиваться от требуемой степени защищенности, стоимости построения совокупности, обеспечения мобильности субъекта.

Возможно привести сравнительную таблицу:

| Уровень риска | Требования к совокупности | Разработка аутентификации | Примеры применения |

| Низкий | Требуется осуществить аутентификацию для доступа к совокупности, причём кража, взлом, разглашение тайной информации не будет иметь больших последствий | Рекомендуется минимальное требование — применение многоразовых паролей | Регистрация на портале в Интернете |

| Средний | Требуется осуществить аутентификацию для доступа к совокупности, причём кража, взлом, разглашение тайной информации причинит маленькой ущерб | Рекомендуется минимальное требование — применение одноразовых паролей | Произведение субъектом банковских операций |

| Большой | Требуется осуществить аутентификацию для доступа к совокупности, причём кража, взлом, разглашение тайной информации причинит большой вред | Рекомендуется минимальное требование — применение многофакторной аутентификации | Проведение больших межбанковских операций руководящим аппаратом |

3. Безопасность в сетях VPN.

VPN (англ. Virtual Private Network — виртуальная личная сеть[1]) — обобщённое наименование разработок, разрешающих обеспечить одно либо пара сетевых соединений (логическую сеть) поверх второй сети (к примеру, Интернет). Не обращая внимания на то, что коммуникации осуществляются по сетям с меньшим малоизвестным уровнем доверия (к примеру, по публичным сетям), уровень доверия к выстроенной логической сети не зависит от уровня доверия к базисным сетям благодаря применению средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от изменений и повторов передаваемых по логической сети сообщений).

В зависимости от используемых назначения и протоколов, VPN может снабжать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть.

Структура VPN

VPN складывается из двух частей: «внутренняя» (подконтрольная) сеть, которых возможно пара, и «внешняя» сеть, по которой проходит инкапсулированное соединение (в большинстве случаев употребляется Интернет). Допустимо кроме этого подключение к виртуальной сети отдельного компьютера. Подключение удалённого пользователя к VPN производится при помощи сервера доступа, что подключён как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (или при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а после этого процесса аутентификации. По окончании успешного прохождения обоих процессов, удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, другими словами происходит процесс авторизации.

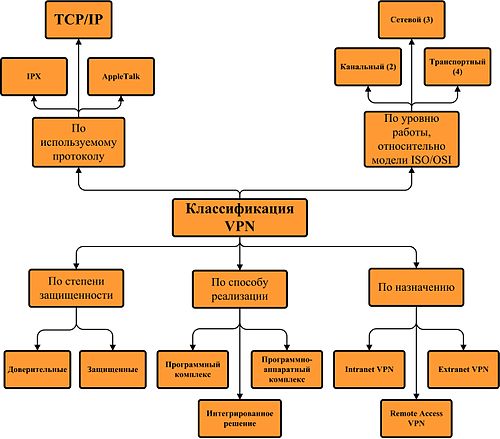

Классификация VPN

Классификация VPN

Классифицировать VPN решения возможно по нескольким главным параметрам:

По степени защищенности применяемой среды

Защищённые

Самый распространённый вариант виртуальных частных сетей. С его помощью допустимо создать надежную и защищенную сеть на базе ненадёжной сети, в большинстве случаев, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

Доверительные

Употребляются в случаях, в то время, когда передающую среду можно считать надёжной и нужно решить только задачу создания виртуальной подсети в рамках большей сети. Неприятности безопасности становятся неактуальными. Примерами аналогичных VPN ответов являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol) (правильнее будет заявить, что эти протоколы перекладывают задачу обеспечения безопасности на другие, к примеру L2TP, в большинстве случаев, употребляется в паре с IPSec).

По методу реализации

В виде особого программно-аппаратного обеспечения

Реализация VPN сети осуществляется при помощи особого комплекса программно-аппаратных средств. Такая реализация снабжает высокую производительность и, в большинстве случаев, высокую степень защищённости.

В виде программного ответа

Применяют ПК со особым программным обеспечением, снабжающим функциональность VPN.

Интегрированное ответ

Функциональность VPN снабжает комплекс, решающий кроме этого задачи фильтрации сетевого трафика, организации обеспечения качества и сетевого экрана обслуживания.

По назначению

Intranet VPN

Применяют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи.

Remote Access VPN

Применяют для защищённого канала между сегментом корпоративной сети (главным офисом либо филиалом) и одиночным пользователем, что, трудясь дома, подключается к корпоративным ресурсам с домашнего компьютера, корпоративного ноутбука, смартфона либо интернет-киоскa.

Extranet VPN

Применяют для сетей, к каким подключаются «внешние» пользователи (к примеру, клиенты либо клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, исходя из этого требуется обеспечение особых «пределов» защиты, предотвращающих либо ограничивающих доступ последних к очень полезной, тайной информации.

Internet VPN

Употребляется для предоставления доступа к интернетупровайдерами, в большинстве случаев в случае, если по одному физическому каналу подключаются пара пользователей. Протокол PPPoE стал стандартом в ADSL-подключениях.

L2TP был обширно распространён в середине 2000-х годов в домовых сетях: в те времена локальной трафик не оплачивался, а внешний стоил дорого. Это давало возможность осуществлять контроль затраты: в то время, когда VPN-соединение отключено, пользователь ничего не платит. На данный момент (2012) проводной интернет недорогой либо анлимитный, а на стороне пользователя обычно имеется маршрутизатор, на котором включать-выключать интернет не так комфортно, как на компьютере. Исходя из этого L2TP-доступ отходит в прошлое.

Client/Server VPN

Он снабжает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, в большинстве случаев, в одном сегменте сети, к примеру, между сервером и рабочей станцией. Такая необходимость часто появляется в тех случаях, в то время, когда в одной физической сети нужно создать пара логических сетей. К примеру, в то время, когда нужно поделить трафик между отделом и финансовым департаментом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Данный вариант похож на разработку VLAN, но вместо разделения трафика, употребляется его шифрование.

По типу протокола

Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодня отмечается тенденция к общему переходу на протокол TCP/IP, и большинство VPN ответов поддерживает конкретно его. Адресация в нём значительно чаще выбирается в соответствии со стандартом RFC5735, из диапазона Приватных сетей TCP/IP

По уровню сетевого протокола

По уровню сетевого протокола на базе сопоставления с уровнями эталонной сетевой модели ISO/OSI.

Билет № 35

Билет № 36

1. см билет 35

цифр вижинера и цезаря

Подстановка Цезаря

Подстановка Цезаря есть самым несложным вариантом подстановки. Она относится к группе моноалфавитных подстановок.

К примеру, ВЫШЛИТЕ_НОВЫЕ_УКАЗАНИЯ при помощи подстановки C3 преобразуется в еюыолхиврсеюивцнгкгрл

Таблица 1.

| Аaг | Йaм | Тaх | Ыaю |

| Бaд | Кaн | Уaц | Ьaя |

| Вaе | Лaо | Фaч | Эa_ |

| Гaж | Мaп | Хaш | Юaа |

| Дaз | Нaр | Цaщ | Яaб |

| Еaи | Оaс | Чaъ | _aв |

| Жaй | Пaт | Шaы | |

| Зaк | Рaу | Щaь | |

| Иaл | Сaф | Ъaэ |

При собственной несложности совокупность легко уязвима. В случае, если преступник имеет:

1) шифрованный и соответствующий исходный текст;

2) шифрованный текст выбранного преступником исходного текста, то дешифрование и определение ключа исходного текста тривиальны.

Более действенны обобщения подстановки Цезаря — шифр Хилла и шифр Плэйфера. Они основаны на подстановке не отдельных знаков, а 2-грамм (шифр Плэйфера) либо n-грамм[2] (шифр Хилла). При более высокой криптостойкости они существенно сложнее для реализации и требуют большого количества главной информации.

Совокупности шифрования Вижинера

Начнем с конечной последовательности ключа

k = (k0 ,k1 ,…,kn),

которая именуется ключом пользователя, и продлим ее до нескончаемой последовательности, повторяя цепочку. Так, возьмём рабочий ключ

k = (k0 ,k1 ,…,kn), kj = k(также r, 0 ? j ¥ .

К примеру, при r = ¥ и ключе пользователя 15 8 2 10 11 4 18 рабочий ключ будет периодической последовательностью:

15 8 2 10 11 4 18 15 8 2 10 11 4 18 15 8 2 10 11 4 18 …

Определение. Подстановка Вижинера VIGk определяется как

VIGk : (x0, x1, …, xn-1) ® (y0, y1, …, yn-1) = (x0+k, x1+k,. .., xn-1+k).

Так:

1) исходный текст x делится на r фрагментов

xi = (xi , xi+r , …, xi+r(n-1)), 0 ? i r;

2) i-й фрагмент исходного текста xi шифруется при помощи подстановки Цезаря Ck :

(xi , xi+r , …, xi+r(n-1)) ® (yi , yi+r , …, yi+r(n-1)).

Вариант совокупности подстановок Вижинера при m=2 именуется совокупностью Вернама (1917 г).

В то время ключ k=(k0 ,k1 ,…,kк-1) записывался на бумажной ленте. Любая буква исходного текста в алфавите, расширенном некоторыми дополнительными символами, сперва переводилась с применением кода Бодо в пятибитовый знак. К исходному тексту Бодо добавлялся ключ (по модулю 2). Древний телетайп компании ATT со считывающим устройством Вернама и оборудованием для шифрования, употреблялся корпусом связи армии США.

Весьма распространена нехорошая, с позиций секретности, практика применять слово либо фразу в качестве ключа чтобы k=(k0 ,k1 ,…,kк-1) было легко запомнить. В ИС для обеспечения безопасности информации это недопустимо. Для получения ключей должны употребляться программные либо аппаратные средства случайной генерации ключей.

Пример. Преобразование текста посредством подстановки Вижинера (r=4).

Исходный текст (ИТ1):

НЕ_СЛЕДУЕТ_ВЫБИРАТЬ_НЕСЛУЧАЙНЫЙ_КЛЮЧ

Ключ: КЛЮЧ

Разобьем исходный текст на блоки по 4 знака:

НЕ_С ЛЕДУ ЕТ_В ЫБИР АТЬ_ НЕСЛ УЧАЙ НЫЙ_ КЛЮЧ

и наложим на них ключ (применяя таблицу Вижинера):

H+К=Ч, Е+Л=Р и т.д.

Приобретаем зашифрованный (ЗТ1) текст:

ЧРЭЗ ХРБЙ ПЭЭЩ ДМЕЖ КЭЩЦ ЧРОБ ЭБЮ_ ЧЕЖЦ ФЦЫН

Билет № 37

1. См билет 27

2. Защита информации в сети интеренет