Неспециализированное представление об информационной безопасности

Необходимость в информационной безопасности вытекает из самой природы сетевых работ, услуг и сервисов. Как мы уже говорили, базу любой сетевой работы образовывает пара программ: клиент и сервер, — трудящихся совместно по установленным правилам. Эти правила закреплены в протоколах сетевых работ. Как серверные, так и клиентские программы, реализующие сетевые протоколы, имеют нужные средства для исполнения разрешенных операций. Те же операции, каковые выходят за рамки утвержденных протоколов, считаются небезопасными, а если они к тому же выполняются несанкционированно, другими словами без ведома сопредельной стороны, то считаются запрещенными и образуют состав административного правонарушения либо уголовного правонарушения.

Протоколы — это стандарты. Новые протоколы создаются очень редко, а ветхие действуют весьма долго — время от времени десятки лет. За это время информационные разработки успевают уйти на большом растоянии вперед, и появляется разрыв в это же время, что технически допустимо осуществить в Сети, и тем, что не запрещаеться устаревшими протоколами. Стремясь улучшить сотрудничество между серверными и клиентскими программами, программисты непрерывно трудятся над расширением их возможностей. Тут появляется несоответствие между желаемым и разрешенным.

Так, к примеру, дабы Web-страницы становились с каждым днем все более привлекательными, программисты смогут предлагать новые подходы и интересные приёмы, но сможет ли программа-броузер воспроизводить их изыскания — это непростой вопрос. Оставаясь лишь в строгих рамках, разрешенных протоколом, Web-сервер не может кроме того сыграть с клиентом в крестики-нолики. Исходя из этого, дабы увеличить сотрудничество между броузером и сервером, обладатель сервера обязан как-то «уговорить» либо иным методом «убедить» клиента увеличить возможности его броузера, с чем мы сталкиваемся часто. Сейчас и появляется угроза сетевой безопасности. Любое расширение особенностей клиентской программы сопровождается определенным отходом от стандартного протокола и может сопровождаться какой-то угрозой. Так, к примеру, установив по просьбе сервера расширение броузера, разрешающее играться в крестики-нолики, возможно взять в итоге агента, что под управлением сервера будет хозяйничать в ОС клиента. Очевидно, крестики-нолики — это только условный пример. В действительности серверы предлагают множество самых дополнений и разных расширений к броузеру, разрешающих ускорить загрузку Web-страниц, упростить поиск информации в Сети, защититься от рекламы и т. п.

Само собой разумеется, не все новые разработки направлены во вред клиенту либо серверу. Мы приводим данный пример лишь чтобы было ясно, что вопросы сетевой безопасности находятся в узком балансе в это же время, что хочется себе позволить в Сети, и тем, что это будет стоить в смысле безопасности. Неспециализированный принцип таковой: чем сложнее совокупность, чем больше функциональных возможностей она предоставляет, тем тяжелее обеспечить в ней контроль за должным уровнем безопасности.

Тут нужно обратить внимание на слова должный уровень безопасности, в силу того, что для различных компьютеров он различный. Что это такое, мы определим ниже, а до тех пор пока напомним, что стандартные сетевые средства, каковые устанавливаются вместе с ОС Windows 98, не снабжают никакого уровня безопасности, и потому сказать о каком-то должном уровне применительно к ним совсем бессмысленно. Эти средства комфортно применять в качестве учебных либо бытовых, но, в то время, когда речь идет о корпоративном подключении к Интернету служебных компьютеров, нужно предпринимать особые меры: или снабжать «стерильную чистоту» подключаемого компьютера от любых видов служебных данных, или применять другие операционные совокупности, такие, как UNIX, Linux и т. п.

Понятие «должного» уровня безопасности

Уровень безопасности, что обязан поддерживаться на конкретном компьютере, зависит от назначения компьютера. В случае, если речь заходит о компьютере, применяемом в качестве учебного либо справочного, то на нем заботу о безопасности возможно свести к защите и регулярному обслуживанию от компьютерных вирусов и других вирусов.

Для компьютеров, на которых сохраняются тайные эти, должен быть обеспечен достаточный уровень безопасности. К тайным данным относятся отнюдь не только тайные сведения, имеющие темперамент национальной тайны, а простые персональные эти, к примеру адреса людей, эти их персонального учета: паспортного, медицинского, образовательного и т. п. В случае, если на предприятии имеется эксперты, занимающиеся вопросами сетевой безопасности, они смогут обеспечить надёжное хранение тайных данных на персональных компьютерах, подключенных к Сети, но это очень дорогостоящее и непростое мероприятие. В случае, если на предприятии либо в организации таких экспертов нет, просто не следует подключать к Сети компьютеры, на которых имеются тайные сведения.

Разглядим, например, учебное заведение университетского типа. Его компьютеры смогут пребывать в учебных лабораториях, в библиотеке, в административных подразделениях. В случае, если компьютеры учебных лабораторий имеют выход в Интернет, на них не должно быть никаких тайных данных: ни адресов обучающихся, ни сведений о учителях, ни сведений об успеваемости. Иначе, подобные эти смогут быть на персональных компьютерах административных подразделений, следовательно, подключать эти компьютеры к Интернету без особых средств защиты недопустимо.

То же относится к любым национальным и административным учреждениям, в которых имеются служебные эти либо эти персонального учета. Для работы в Сети должен быть выделен особенный компьютер, стерильно чистый от тайных данных.

На национальных фирмах и в коммерческих структурах обеспечением режима безопасности занимаются намерено подготовленные люди — системные администраторы. В их задачу входит регулярный мониторинг Сети в отыскивании сведений о способах нарушения режима безопасности, установка проверенных программных и аппаратных средств защиты, контроль над тем, какие конкретно программы устанавливают пользователи и как они их эксплуатируют. Администрация коммерческих фирм любой раз лично подходит к вопросу о том, что ей удачнее: нанять высокооплачиваемых экспертов по защите разрешённых и установить недешевое оборудование либо же выделить для работы в Сети недорогие компьютеры, на которых по большому счету не сохраняются никакие эти и безопасностью которых возможно смело пренебречь.

На режимных фирмах вопрос подключения того либо иного компьютера к Сети решается в любой момент лично для каждого рабочего места. Очевидно, тут кроме того обращение не имеет возможности идти об применении стандартных сетевых средств типа тех, что входят в состав совокупности Windows. Добиться их надёжного функционирования стоит намного дороже (в случае, если по большому счету допустимо), чем применить особые средства, прошедшие сертификацию у экспертов в области защиты информации.

Главные виды нарушения режима сетевой безопасности

Угроза удаленного администрирования. Под удаленным администрированием понимается несанкционированное управление удаленным компьютером. Удаленное администрирование разрешает брать чужой компьютер под собственный управление. Это может разрешить копировать и модифицировать имеющиеся на нем эти, устанавливать на нем произвольные программы, среди них и вредоносные, применять чужой компьютер для совершения преступных действий в Сети «от его имени».

Угроза активного содержимого. Активное содержимое — это активные объекты, встроенные в Web-страницы. В отличие от пассивного содержимого (текстов, картинок, аудиоклипов и т. п.), активные объекты включают в себя не только эти, но и код программы. Враждебный код программы, попавший на компьютер «жертвы», способен вести себя как компьютерный вирус либо как агентская программа. Так, к примеру, он может создавать разрушение данных, но может взаимодействовать с удаленными программами и, тем самым, трудиться как средство удаленного администрирования либо готовить землю для его установки.

Угроза перехвата либо подмены данных на дорогах транспортировки. С проникновением Интернета в экономику весьма остро поднимается угроза перехвата либо подмены данных на дорогах транспортировки. Так, к примеру, расчет электронными платежными средствами (картами платежных совокупностей) предполагает отправку клиентом тайных информации о собственной карте продавцу. В случае, если эти сведенья будут перехвачены на одном из промежуточных серверов, нет гарантии, что ими не воспользуется преступник.

Помимо этого, через Интернет передаются файлы программ. Подмена этих файлов на дорогах транспортировки может привести к тому, что вместо ожидаемой программы клиент возьмёт ее аналог с «расширенными» особенностями.

Угроза вмешательства в личную судьбу. В базе данной угрозы лежат коммерческие интересы рекламных структур. На данный момент годовой рекламный бюджет Интернета образовывает пара десятков млд дол США. В жажде расширить собственные доходы от рекламы множество компаний организуют Web-узлы не столько чтобы предоставлять клиентам сетевые услуги, сколько чтобы собирать о них персональные сведения. Эти сведения обобщаются, классифицируются и поставляются рекламным и маркетинговым работам. Процесс сбора персональной информации автоматизирован, не требует фактически никаких затрат и разрешает без ведома клиентов изучить их предпочтения, вкусы, привязанности.

Угроза поставки неприемлемого содержимого. Не все данные, публикуемая в сети, может принимать во внимание публично нужной. Существует масса обстоятельств морально-этического, религиозного, культурного и политического характера, в то время, когда людям возможно неприятна поставляемая информация и они желают от нее защититься.

Почти во всех государствах Интернет пока не считается средством массовой информации (СМИ). Это связано с тем, что поставщик информации не занимается ее копированием, распространением и тиражированием, другими словами он не делает функции СМИ. Все это делает сам клиент в момент применения гиперссылки. Исходя из этого простые законы о средствах массовой информации, регламентирующие, что возможно распространять, а что нет, в сети пока не трудятся.

По-видимому, правовой вакуум, имеющийся в этом вопросе, со временем будет ликвидирован, но многим людям и сейчас необходимы средства защиты от поставки документов неприемлемого содержания. В большинстве случаев функции фильтрации поступающего содержания возлагают на броузер либо на намерено установленную для данной цели программу.

Защита от удаленного администрирования

Для действенной защиты от удаленного администрирования нужно воображать себе способы, которыми оно достигается. Таких способов два. Первый способ — установить на компьютере «жертвы» программу (аналог сервера), с которой преступник может создать удаленное соединение в то время, в то время, когда «жертва» находится в Сети. Программы, применяемые для этого, именуются троянскими. По своим показателям они в значительной мере напоминают компьютерные вирусы.

Второй способ удаленного администрирования основан на применении уязвимостей (неточностей), имеющихся в программном обеспечении компьютерной совокупности партнера по связи. Цель этого способа — выйти за рамки общения с клиентской (серверной) программой и напрямую влиять на ОС, дабы через нее получить доступ к вторым программам и данным. Программы, применяемые для эксплуатации уязвимостей компьютерных совокупностей, именуются эксплоитами.

Защита от вредоносных программ

Для поражения компьютера вредоносной программой кто-то обязан ее запустить на этом компьютере.

направляться сократить доступ посторонних лиц к сетевым компьютерам. Доступ закрывается простыми административными методами (физическое ограничение доступа, парольная защита и т. п.).

Простой способ установки вредоносных программ на посторонних компьютерах связан с психотерапевтическим действием на пользователя. Принцип несложной: в случае, если что-то нельзя сделать собственными руками, значит, нужно уговорить пользователя сделать это самому. Чаще всего практикуется рассылка вирусов в виде приложений к сообщениям электронной почты. В тексте сообщения указывается, как нужна и удачна эта программа.

Ни при каких обстоятельствах не запускайте ничего, что поступает вместе с электронной почтой, независимо от того, что написано в сопроводительном сообщении. Это правило распространяется кроме того на письма, полученные от родных, друзей и привычных.

У преступников имеется средства подделать адрес отправителя так, дабы их письмо смотрелось, как письмо от привычного. Бывают случаи, в то время, когда вредоносные программы распространяются в виде циркулярных писем типа «примени сам и передай товарищу», — это еще один источник угрозы, таящийся в письмах, взятых от родных друзей.

Ни при каких обстоятельствах не отправляйте программы в виде приложений к сообщениям электронной почты. В случае, если необходимо передать нужную программу сотруднике, лучше указать URL-адрес, по которому он сам сможет ее взять. У каждой вправду нужной программы в сети имеется источник. В случае, если программа нигде в Сети не представлена, значит, никто не берет на себя ответственность за ее работу.

Не считая электронной почты преступники применяют распространение вредоносных программ через компакт-диски. В принципе, нет никакой необходимости покупать программы для Интернета в виде сборников на компакт-дисках. В самом Интернете имеется довольно много тысяч нужных программ, распространяемых безвозмездно либо условно-бесплатно.

Ни при каких обстоятельствах не устанавливайте на сетевых служебных компьютерах непроверенное ПО, распространяемое в виде сборников на компакт-дисках.

Защита от эксплуатации неточностей в программном обеспечении

Данный вид угрозы редко страшен для клиентской стороны. Атакам программ-эксплоитов по большей части подвергаются серверы. Стратегия преступников в большинстве случаев реализуется в три этапа. На первой стадии они выясняют оборудования и состав программ в локальной сети «жертвы». На втором этапе они разыскивают данные об известных неточностях в данных программах (об уязвимостях). На третьем этапе они готовят программы-эксплоиты (либо применяют ранее подготовленные кем-то программы) для эксплуатации найденных уязвймостей. Борьба со преступниками может происходить на всех трех этапах.

В первую очередь, администрация серверов осуществляет контроль внешние обращения, цель которых пребывает в выяснении программно-аппаратной конфигурации сервера. Это разрешает забрать нарушителя на учет задолго перед тем, как он произведет настоящую атаку.

В самые ответственных случаях применяют намерено выделенные компьютеры либо программы, делающие функцию межсетевых экранов (щитов). Такие средства кроме этого именуют брандмауэрами (firewall). Брандмауэр занимает положение между защищаемыми внешним миром и компьютерами. Он не разрешает просматривать извне состав ПО на сервере и не пропускает команды и несанкционированные данные.

Помимо этого, администрация сервера обязана пристально смотреть за публикацией в Сети сообщений об уязвимостях, найденных в применяемых ею программах. Уязвимости должны устраняться срочно по окончании опубликования сведений о них. Период времени между ее устранением и обнаружением уязвимости самый страшен. Сейчас преступники, оповещенные о существовании уязвимости, занимаются целенаправленным поиском серверов, на которых она еще не устранена.

Угроза активного содержимого

Понятие активного содержимого. Как мы уже говорили, в состав Web-документов смогут входить встроенные объекты. Такие объекты, как картинки, звукозаписи и видеоклипы, являются пассивным содержимым. Это эти. Их возможно просматривать, копировать, воспроизводить, сохранять, редактировать — в общем, делать с ними все, что возможно делать с любыми данными на своем компьютере. Но для сервера возможностей и расширения броузера многие создатели Web-страниц встраивают в них активные сценарии и активные объекты. И в том и в другом случае речь заходит о получении клиентом кода программы в составе загружаемой Web-страницы.

Активные объекты отличаются от пассивных тем, что не считая данных содержат в себе еще и код программы, что трудится на компьютере клиента. В самом неспециализированном случае сервер может поставлять активные объекты по большому счету любой природы — для этого ему нужно только «уговорить» потребителя, дабы тот принял некоторый код программы, «расширяющий» возможности его броузера. Мы будем предполагать, что потребитель ни на какие конкретно заманчивые предложения не соглашается, и тогда страшными сценариями и активными объектами для него остаются лишь апплеты Java, элементы ActiveX, сценарии JavaScript и VBScript. На работу с ними броузер уже настроен.

О том, какую угрозу несут сценарии и активные объекты, и о том, как реализуется модель безопасности при их применении, детально поведано в главе «Информационные разработки электронной коммерции».

Защита от активного содержимого

Защищающаяся сторона обязана оценить угрозу собственному компьютеру и настроить броузер так, дабы опасность была минимальна. В случае, если никакие полезные эти либо тайные сведения на компьютере не сохраняются, защиту возможно отключить и просматривать Web-страницы в том виде, как предполагал их разработчик. В случае, если угроза нежелательна, прием Java-апплетов, элементов ActiveX и активных сценариев возможно отключить. Компромиссный вариант — в каждом конкретном случае запрашивать разрешение на прием того либо иного активного объекта. В зависимости от того, с каким узлом установлено соединение (возможно ему доверять либо нет), данный вопрос любой раз решается по-различному.

В программе MSIE 5.0 средства настройки защиты от активного содержимого находятся в диалоговом окне Правила безопасности (Сервис Свойства корреспондента Безопасность Второй). Порядок их настройки рассмотрен в упражнении 7.3.

Средства защиты данных на дорогах транспортировки

С проникновением коммерции в Интернет все чаще появляется потребность проведения дистанционных деловых переговоров, приобретения в Сети ПО, финансовых расчетов за поставленные услуги и товары. В этих обстоятельствах появляется потребность в защите данных на дорогах транспортировки. В один момент с потребностью в защите данных появляется потребность в удостоверении (идентификации) партнеров по связи и подтверждении (аутентификации) целостности данных.

Вот пара примеров того, во что может вылиться удостоверения целостности и отсутствие защиты данных и лиц.

1. Два предпринимателя, находящиеся на большом растоянии друг от друга и ни при каких обстоятельствах не видевшиеся лично, заключают контракт о совместной деятельности. Если не принять особых мер, то по прошествии некоего времени каждая из сторон может заявить, что никакого соглашения между ними не было, ей об этом ничего не известно и, с кем вел переговоры второй партнер, она не знает.

2. Приобретение услуг и товаров через Интернет в большинстве случаев оплачивается посредством платежных карт. Клиент информирует продавцу тайные информацию о собственной пластиковой карте, и тот может списать со счета клиента оговоренную сумму. , если эти будут перехвачены на одном из промежуточных серверов, малоизвестные лица смогут воспользоваться чужой платежной картой, оплатив ею в Сети заказ товаров либо одолжений.

3. Взяв с удаленного сервера нужную программу и установив ее на собственный компьютер, мы можем с удивлением понять, что в ней содержится троянский код, разрешающий дистанционно хозяйничать на отечественном компьютере. Обратившись с претензией к автору программы, поставившему ее, мы можем услышать в ответ, что ничего аналогичного он не распространял, а вдруг где-то на дорогах транспортировки кто-то внес в программу несанкционированные трансформации, то он за это отвечать не имеет возможности.

Это только три примера. В действительности, с зарождением электронной коммерции в экономике и бизнесе каждый день появляется огромное количество неприятностей. С каждым днем их количество будет прогрессивно возрастать. Сейчас в электронной коммерции защищают и аутентифицируют эти, и идентифицируют удаленных партнеров посредством криптографических способов. Более детально о том, как это осуществляется, вы определите в главах «Техническое и юридическое обеспечение режима электронной подписи», и «Информационные разработки электронной коммерции».

Защита от вмешательства в личную судьбу

Сбор сведений об участниках работы в сети. Не считая средств активного действия на удаленный компьютер существуют и средства пассивного наблюдения за деятельностью участников Сети. Они употребляются рекламно-маркетинговыми работами. Как в большинстве случаев, приведем пример.

При посещении практически любых Web-страниц нам на глаза попадаются рекламные объявления (их именуют баннерами). При их приеме отечественный броузер устанавливает сообщение с их обладателем (с рекламной совокупностью) и незаметно для нас регистрируется в данной совокупности. Мы можем не обращать внимания на эту рекламу и ни при каких обстоятельствах ею не пользоваться, но, переходя от одной Web-страницы к второй, мы создаем собственный психотерапевтический портрет (он именуется профилем). По характеру посещаемых Web-узлов и Web-страниц удаленная работа способна выяснить пол, возраст, уровень образования, род занятий, круг интересов, уровень благосостояния а также темперамент болезней лица, которое ни при каких обстоятельствах к ней не обращалось. Достаточно хотя бы один раз пройти регистрацию где-то под фамилией и своим именем, и ранее собранные абстрактные сведения покупают в полной мере конкретный темперамент — так образуются негласные персональные базы данных на участников работы в Сети.

Сопоставляя эти по различным людям либо по одним и тем же людям, но полученные в различное время, следящие совокупности приобретают профили не только на отдельных лиц, но и на коллективы: семьи, рабочие группы, предприятия. Полученные эти смогут употребляться как легально, так и нелегально. К примеру, идентифицировав некое лицо как любителя горных лыж, рекламная совокупность при последующих его выходах в Сеть чаще предъявляет ему объявления, относящиеся к этому виду спорта, чем другие. Это пример легального применения сведений. Но имеется примеры и нелегального применения. Классифицированные базы данных являются товаром: они покупаются и продаются, переходят из рук в руки и становятся базой для деятельности многих организаций самого различного профиля.

Источники персональной информации. самоё простым и очевидным источником для сбора сведений об активности клиентов Интернета являются маркеры cookie, принцип действия которых мы тут разглядим.

В соответствии с протоколу HTTP броузер может послать серверу запрос на поставку одного Web-ресурса (документа HTML) и никак наряду с этим серверу не представляется. Другими словами, в собственной базе работа World Wide Web есть неизвестной (по крайней мере, обязана таковой быть). Однако, время от времени все-таки имеется целесообразность в том, дабы броузер серверу представлялся. Это, к примеру, полезно для Вебмагазинов. В случае, если в книжном электронном магазине мы отобрали в покупательскую «корзину» пара книг, посвященных экономике, а позже перешли на другую Web-страницу, посвященную книгам по юриспруденции, то было бы нежелательно, дабы наряду с этим отечественная «корзина» абсолютно пропала. Другими словами, при входе на новую страницу нам нужно, дабы сервер нас идентифицировал и продолжил ранее начатую работу.

Целесообразность в представлении броузера серверу появляется всегда, в то время, когда клиент пользуется Web-одолжениями, персонально настроенными именно на него. Предвидя эту целесообразность, разработчики протокола HTTP практически десять лет назад предусмотрели несложный и, как им казалось тогда, в полной мере безобидный механизм представления броузера серверу посредством так называемых маркеров cookie.

В соответствии с протоколу HTTP сервер может передать броузеру маленькой пакет данных, в которых закодирована информация, необходимая серверу для настройки и идентификации броузера на работу с ним. Данный пакет временно запоминается в оперативной памяти компьютера и делает роль маркера (метки). В случае, если на протяжении работы В WWW броузер снова обратится к тому же Web-узлу, то при обращении к нему он предъявляет ранее принятый маркер, и сервер сразу же осознаёт, с каким клиентом он имеет дело.

Маркеры смогут быть временными и постоянными. Временный маркер хранится в оперативной памяти , пока броузер трудится. По окончании его работы все временные маркеры, полученные от серверов, уничтожаются. В принципе, как правило, таких, как посещение Вебмагазинов, возможно было бы ограничиться временными маркерами, дабы магазин «не забывал» собственного клиента, в то время, когда тот переходит из одного отдела в второй. Но серверы по непонятным обстоятельствам предпочитают отправлять броузеру не временные, а постоянные маркеры.

Постоянные маркеры обрабатываются в противном случае. В то время, когда броузер завершает работу, все постоянные маркеры, накопившиеся в оперативной памяти, переносятся на жесткий диск в виде файлов cookie. Так происходит маркировка твёрдого диска, а возможно заявить, что не только его, а по большому счету компьютера клиента. При последующих выходах в Интернет в момент запуска броузера происходит считывание накопившихся маркеров cookie в оперативную память, откуда броузер предъявляет их серверам, каковые их поставили.

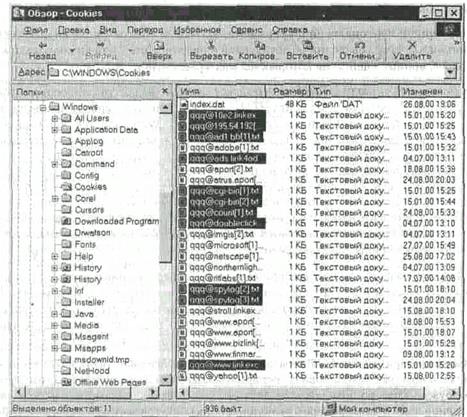

Рис. 7.5. Просмотр маркеров cookie, собранных на протяжении навигации в WWW (они сохраняются в папке C:\Windows\Cookies). На снимке выделены маркеры Web-узлов, каковые по большому счету не посещались. Эти Web-узлы применяют маркеры cookie для негласного наблюдения за клиентами WWW

Физической угрозы маркеры cookie компьютеру не воображают — это файлы данных, каковые не являются программным кодом и потому безвредны в смысле несанкционированных действий. Но они опасны в смысле вмешательства в личную судьбу.

Правовой режим маркеров cookie. Существует как минимум два механизма применения маркеров cookie для несанкционированного сбора сведений о клиенте. Самый очевиден нелегальный механизм, который связан с тем, что сервер может прочесть не только те маркеры, каковые поставил он сам, но и те, каковые поставили другие cepвeps. Данный механизм обязан блокироваться броузером, но история знает несколько случай, в то время, когда из-за неточностей программистов сервер имел-таки средства для получения этих данных. Нельзя исключать, что такие уязвимости имеется в броузерах, находящихся в текущей эксплуатации, либо в самой ОС. Данный механизм мы назвали нелегальным, в силу того, что эксплуатация уязвимостей и ошибок компьютерных совокупностей — это правонарушение.

Второй механизм сбора сведений о клиентах на базе маркеров cookie совсем легален и сейчас вошел в широкую практику. Он основан на том, что некая работа (к примеру рекламная) обширно распространяет на огромном количестве Web-узлов различной тематической направленности собственные графические объекты (к примеру рекламные баннеры). Визитёры этих Web-узлов приобретают вместе с рекламными баннерами связанные с ними маркеры cookie. В итоге получается, что работа, к которой клиенты ни при каких обстоятельствах не обращались, всегда маркирует их компьютеры собственными маркерами и потом по ним может совершенно верно вернуть картину перемещения клиентов по Web-узлам Интернета. Этим занимаются не только рекламные компании, но и компании, предоставляющие иные услуги, к примеру размещающие счетчики визитёров на Web-страницах собственных клиентов.

Практика применения маркеров cookie для сбора сведений о пользователях Интернета на данный момент находится под вниманием экспертов-правоведов. В ней настораживает факт негласности сбора сведений. Главным возражением на это есть возможность со стороны пользователя отключить функции броузера, которые связаны с постановкой маркеров cookie. Но и тут имеется юридическая неувязка. Дело в том, что Интернетом пользуются и несовершеннолетние лица. Правовой режим сведений, взятых от несовершеннолетнего лица, вызывающ большие сомнения. На данный момент в ряде государств разрабатываются ограничения на применение маркеров cookie, которые связаны с тем, что сервер должен иметь объективные средства идентификации правового статуса клиента, перед тем как размещать на его компьютере маркеры. Предполагается, что он обязан выдавать нужное предупреждение и , если его одолжениями пользуются несовершеннолетние лица, воздерживаться как от простановки, так и от чтения ранее поставленных маркеров. Таковой подход непременно помогал бы прекращению негласного сбора информации о клиентах.

Порядок настройки броузера MSIE для отключения приема маркеров cookie рассмотрен в упражнении 7.3. Другие броузеры имеют подобные средства настройки.

Другие источники персональной информации. Не считая маркеров cookie источником для сбора сведений о клиентах Сети есть информация, легально поставляемая броузером. На протяжении связи по протоколу HTTP броузер информирует собственный наименование, номер версии, тип ОС компьютера клиента и URL-адрес Web-страницы, которую клиент посещал в последний раз.

Также, у серверов имеется приемы, разрешающие в некоторых случаях взять адрес электронной почты клиента, не смотря на то, что эти приемы применяют лишь негласно и потому правовой режим их вызывающ большие сомнения.

Еще одним источником персональной информации являются так именуемые активные сценарии JavaScript (Java-скрипты). Уязвимости совокупности защиты, которые связаны с ними, рассмотрены нами в главе «Информационные разработки электронной коммерции».

Урок 5.2 Основные принципы информационной безопасности. Часть 1 | Защита информации

Интересные записи:

- Основные положения теорий взаимодействия культуры и цивилизации.ууууу

- Основные представители, направления и проблемы

- Основные принципы коррекционнои работы в детском саду для детей с нарушением зрения

- Основные принципы организации фармацевтического обеспечения населения. национальная лекарственная (фармацевтическая) политика.