| Задачи: |

| Информационные услуги |

| Банковская деятельность: |

| Коммерческая деятельность: |

| Управленческие задачи: |

условия и Факторы, каковые нужно учитывать при разработке способов защиты информации

______________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

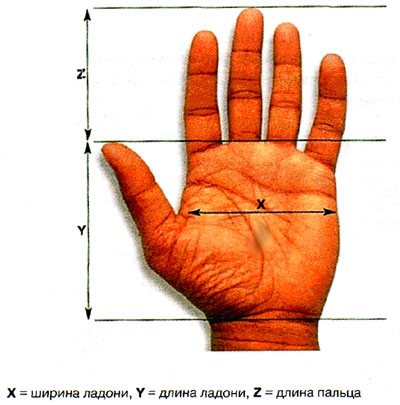

| Биометрические совокупности защиты |

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

| Вирусы |

Способы борьбы:

______________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Инсталляция программ.

Инсталляция (установка) —

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Установка вручную

__________________________________________________________________________________________________________________________________________________________________________________________________________________

Негромкая установка

__________________________________________________________________________________________________________________________________________________________________________________________________________________

Автоматическая установка

__________________________________________________________________________________________________________________________________________________________________________________________________________________

Самоустановка

__________________________________________________________________________________________________________________________________________________________________________________________________________________

Удалённая установка

__________________________________________________________________________________________________________________________________________________________________________________________________________________

Чистая установка

__________________________________________________________________________________________________________________________________________________________________________________________________________________

Яркая установка

__________________________________________________________________________________________________________________________________________________________________________________________________________________

Программа установки либо инсталлятор —

______________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Установка приложений:

______________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Удаление приложений:

______________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Существует программа для удаления приложений и правильной установки, которая именуется удаление и Установка приложений.

Обслуживание компьютера:

Предоставление главных средств для обслуживания компьютера – это одна из функций ОС. Такими средствами являются:

1. ________________________________________________________________

2. ________________________________________________________________

3. ________________________________________________________________

4. ________________________________________________________________

Утилиты ОС:

- Проверка диска –

__________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

- Дефрагментация диска –

____________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

- Форматирование дискет –

______________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

- Очистка диска –

____________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

- Преобразование файловой совокупности диска –

____________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

антивирусные программы и Компьютерные вирусы.

Под компьютерным вирусом принято осознавать

____________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Все вирусы возможно объединить в следующие главные группы:

Загрузочные вирусы (boot – вирусы) —

______________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Файловые вирусы

______________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Загрузочно-файловые вирусы

______________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Сетевые вирусы

____________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Загрузочные вирусы (boot – вирусы)

Макро-вирусы

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

«Червь».

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

К данной категории относятся программы, распространяющие собственные копии по локальным и/либо глобальным сетям с целью:

1. проникновения на удаленные компьютеры;

2. запуска собственной копии на удаленном компьютере;

Распространения на другие компьютеры в сети.

____________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

В дополнение к данной классификации отметим еще пара отличительных изюминок, характеризующих кое-какие файл  ово -загрузочные вирусы.

ово -загрузочные вирусы.

Полиморфизм

____________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

«Стелс» — разработка

____________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Логические бомбы

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Программы-вандалы  .

.

__________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Сетевые вирусы.

«апплеты бомбы» — и Логические скрипты.

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

«Троянские кони».

____________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________  ____________________

____________________

Почтовые вирусы

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Вирусы делятся кроме этого на резидентные и нерезидентные

__________________________________________________________________________________________________________________________________________________________________________________________________________________

Дополнительные типы вирусов

Зомби

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Шпионские программы

______________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Одной из разновидностей шпионских программ являются :

Фишинг (Phishing) —

________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Фарминг –

______________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Хакерские утилиты и другие вирусы

____________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Каналы распространения

Дискеты

__________________________________________________________________________________________________________________________________________________________________________________________________________________

Флеш-накопители (флешки)

__________________________________________________________________________________________________________________________________________________________________________________________________________________

___________________________________________________________________________________________________________________________________________________________________________________________________________________

Интернет-пейджеры ________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Веб-страницы

__________________________________________________________________________________________________________________________________________________________________________________________________________________

История развития ВТ. Поколения ЭВМ.

Компьютер –

__________________________________________________________________________________________________________________________________________________________________________________________________________________

Главные вехи в развитии вычислительной техники

Поколения ЭВМ

Под поколением знают все модели и типы ЭВМ, созданные

______________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

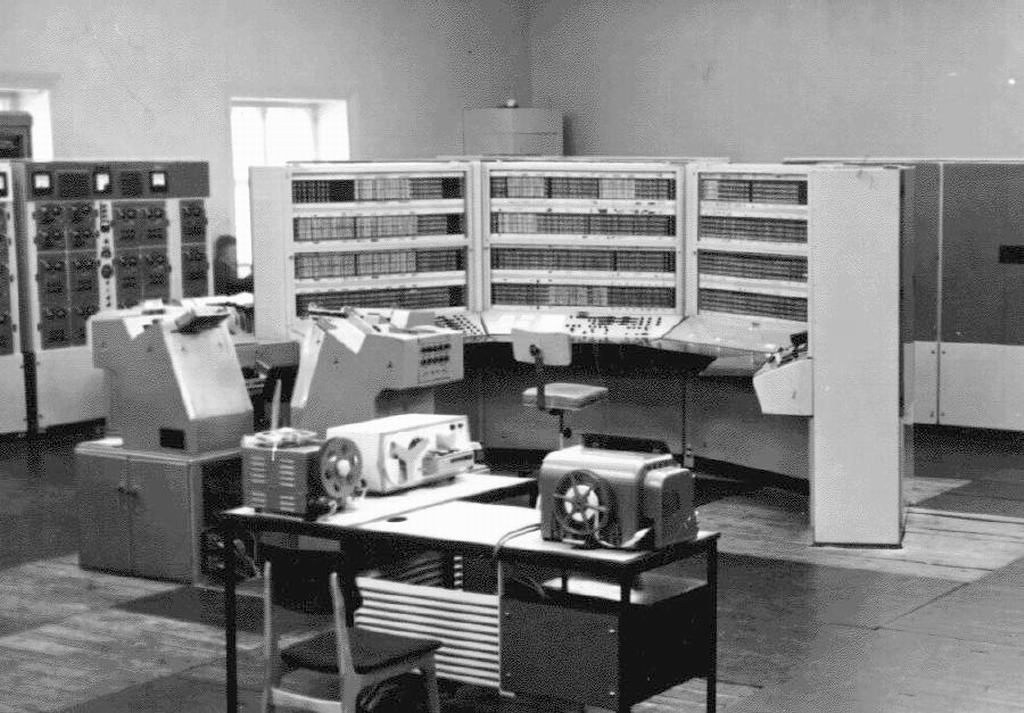

I поколение (1946 – середина 50-х гг.)

- Элементная база – электронно- вакуумные лампы.

______________________________________________________________________

______________________________________________________________________

- Габариты – в виде шкафов и занимали машинные залы.

______________________________________________________________________

______________________________________________________________________

- Быстродействие – 10 – 100 тыс. оп./с.

______________________________________________________________________

______________________________________________________________________

- Эксплуатация – весьма сложна.

______________________________________________________________________

______________________________________________________________________

- Программирование – трудоемкий процесс.

______________________________________________________________________

______________________________________________________________________

- Структура ЭВМ – по твёрдому принципу.

- ______________________________________________________________________

- ______________________________________________________________________

II поколение (середина 50-х – середина 60-х гг.)

- Элементная база – активные и пассивные элементы.

______________________________________________________________________

______________________________________________________________________

- Габариты – однотипные стойки, требующие машинный зал.

______________________________________________________________________

______________________________________________________________________

- Быстродействие – много тысяч – 1 млн. оп./с.

______________________________________________________________________

______________________________________________________________________

- Эксплуатация – упростилась.

______________________________________________________________________

______________________________________________________________________

- Программирование – показались алгоритмические языки.

______________________________________________________________________

______________________________________________________________________

- Структура ЭВМ – микропрограммный метод управления

______________________________________________________________________

______________________________________________________________________

III поколение (середина 60-х – середина 70-х гг.)

- Элементная база – интегральные схемы, громадные интегральные схемы (ИС, БИС).

______________________________________________________________________

______________________________________________________________________

- Габариты – однотипные стойки, требующие машинный зал.

______________________________________________________________________

______________________________________________________________________

- Быстродействие – много тысяч – миллионы оп./с.

______________________________________________________________________

______________________________________________________________________

- Эксплуатация – оперативно производится ремонт.

______________________________________________________________________

______________________________________________________________________

- Программирование – подобен II поколению.

______________________________________________________________________

______________________________________________________________________

- Структура ЭВМ – принцип модульности и магистральности.

______________________________________________________________________

______________________________________________________________________

- Показались дисплеи, магнитные диски.

______________________________________________________________________

______________________________________________________________________

IV поколение (середина 70-х – финиш 80-х)

- Элементная база – очень большие интегральные схемы (СБИС).

______________________________________________________________________

______________________________________________________________________

- Создание многопроцессорных вычислительных совокупностей.

______________________________________________________________________

______________________________________________________________________

- Создание недорогих и компактных микроЭВМ и персональных ЭВМ и на их базе вычислительных сетей.

______________________________________________________________________

______________________________________________________________________