Главные механизмы безопасности:

Методы симметричного шифрования – криптографические методы, предназначенные для преобразования сообщения так, дабы нереально было взять исходное сообщение без знания некоей дополнительной информации, именуемой ключом.

Методы асимметричного шифрования – криптографические методы, в которых для шифрования и расшифрования употребляются два различных ключа, именуемые открытым и закрытым ключами, причем, зная закрытый ключ, вычислить открытый нереально.

Хэш-функции – криптографические функции, входным значением которых есть сообщение произвольной длины, а выходным значением — сообщение фиксированной длины. Хэш-функции владеют рядом особенностей, каковые разрешают с высокой долей возможности определять изменение входного сообщения.

Межсетевые экраны являются аппаратными устройствами либо

программными совокупностями, каковые разрешают либо запрещают прохождение сетевого трафика между сетями с разными требованиями к безопасности.

Цифровая подпись

Аутентификация посредством пароля либо неспециализированного секрета защищает двух участников от нарушителя. Так, цифровая подпись снабжает целостность и аутентификацию отправителя передаваемого сообщения

Звуковая карта это дополнительное оборудование ПК, разрешающее обрабатывать звук (выводить на звуковые совокупности и/либо записывать). В современных материнских платах представлены в виде интегрированного в материнскую плату аппаратного кодека (в соответствии с спецификации Intel AC’97 либо Intel HD Audio).

HD Audio— звук высокой четкости) есть эволюционным продолжением спецификации AC’97, предложенным компанией Intel снабжающим воспроизведение большего количества каналов с более высоким качеством звука, чем при применении интегрированных аудиокодеков AC’97.

И

Информатика — этомолодая научная дисциплина, изучающая вопросы, которые связаны с поиском, сбором, хранением, использованием и преобразованием информации в самых разных сферах людской деятельности. Генетически информатика связана с вычислительной техникой, сетями и компьютерными системами, поскольку конкретно компьютеры разрешают порождать, хранить и машинально перерабатывать данные в таких количествах, что научный подход к информационным процессам делается одновременно необходимым и вероятным. Она включает дисциплины, относящиеся к обработке информации в вычислительных сетях и вычислительных машинах: как абстрактные, наподобие анализа методов, так и достаточно конкретные, к примеру, разработка языков программирования. Темами изучений в информатике являются вопросы: что возможно, а что нельзя реализовать в базах и программах данных, как возможно решать своеобразные вычислительные и информационные задачи с большой эффективностью, в каком виде направляться хранить и восстанавливать данные своеобразного вида, как программы и люди должны взаимодействовать между собой.

Информационные технологииширокий класс областей и дисциплин деятельности, относящихся к разработкам создания, сохранения, обработки и управления данных, а также с применением вычислительной техники. Сейчас под информационными разработками значительно чаще знают компьютерные разработки. В частности, ИТ имеют дело с применением программного обеспечения и компьютеров для, хранения, обработки, ограничения к получению и передаче информации. Экспертов по компьютерной технике и программированию довольно часто именуют ИТ-экспертами.

Главные черты современных ИТ:

Упорядоченность стандартов цифрового обмена данными методов;

Широкое применение компьютерного сохранения и предоставление информации в нужном виде;

Передача информации при помощи цифровых разработок на фактически бесконечные расстояния.

Неестественный интеллектнаука и разработка разработки интеллектуальных автомобилей, в особенности интеллектуальных компьютерных программ. ИИ связан со сходной задачей применения компьютеров для понимания людской интеллекта, но не обязательно ограничивается биологически правдоподобными способами.

Свойства ИИ:

наличие в них собственной внутренней модели внешнего мира; эта модель снабжает индивидуальность, относительную самостоятельность совокупности в оценке обстановки, возможность семантической и прагматической интерпретации запросов к совокупности;

свойство пополнения имеющихся знаний;

свойство к дедуктивному выводу, т.е. к генерации информации, которая в явном виде не содержится в совокупности; это свойство разрешает совокупности конструировать информационную структуру с практической направленностью и новой семантикой;

умение оперировать в обстановках, которые связаны с разными качествами нечеткости, включая познание естественного языка;

свойство к диалоговому сотрудничеству с человеком;

свойство к адаптации.

Подходы к изучению:

Логический подход к созданию совокупностей ИИ направлен на создание экспертных совокупностей с логическими моделями баз знаний с применением языка предикатов.

Структурный подход основан на построении ИИ методом моделирования структуры людской мозга.

Эволюционный подход – уделяют внимание построению логической модели и правилам , по которым она может эволюционировать.

Имитационный подход – свойство копировать другие свойства.

Применение таблиц как баз данных в ExcelСписок представляет собой электронную таблицу с громадным количеством взаимосвязанной информации (перечень товаров на складах либо перечень адресов абонентов и номеров телефонов). Перечень — это комплект строчков электронной таблицы со взаимосвязанными однотипными данными постоянного формата. Вторыми словами перечень — это плоская база данных, а строки и столбцы перечня соответствуют полям и записям в базе данных.

К перечням в Excel предъявляются более строгие требования, чем к простым электронным таблицам. Количество столбцов в перечне должно быть постоянным, а количество строчков переменным. Это разрешает додавать , удалять либо переставлять строки таблицы либо записи перечня (базы данных).

Наличие безлюдных столбцов и строк в перечне есть недопустимым. Данные в перечне должны иметь постоянный формат. Первая строчок в перечне содержит заглавия столбцов либо имена полей как в базах данных.

Итоговые вычисления вExcel итоговые вычисления предполагают получение числовых черт, обрисовывающих определенный комплект данных в целом. К примеру, допустимо вычисление:

• суммы значений элементов, входящих в комплект;

• среднего значения и других статистических, черт;

• количества либо доли элементов комплекта, удовлетворяющих определенных условиям.

Итоговые вычисления в программе Excel выполняются при помощи встроенных функций. Особенность итоговых функций пребывает в том, что при их задании программа пробует «предугадать», в каких ячейках заключен обрабатываемый комплект данных, и задать параметры функции машинально.

В качестве параметра итоговой функции значительно чаще задается прямоугольный диапазон ячеек, размер которого определяется машинально. Выбранный диапазон рассматривается как отдельный параметр («массив»), и в вычислениях употребляются все ячейки, составляющие его.

К

К числу ключевых принципов функционирования ЭВМ что относятсяПринципы, сформулированные американским ученым Джоном фон Нейманом.

Принцип программного управления компьютером –метод, складывающийся из слов-команд, определяющий последовательность действий, представленный в бинарной совокупности счисления.

Принцип однородности памяти — программы и эти сохраняются в одной и той же памяти, исходя из этого компьютер не различает, что хранится в данной ячейке памяти — число, текст либо команда

Принцип адресуемости памяти — структурно главная память складывается из пронумерованных ячеек; процессору в произвольный момент времени дешева каждая ячейка. Отсюда следует возможность давать имена областям памяти, так, дабы к хранящимся в них значениям возможно было бы потом обращаться либо поменять их в ходе исполнения программы с применением присвоенных имен.

Принцип последовательного программного управления — предполагает, что программа складывается из комплекта команд, каковые выполняются процессором машинально приятель за втором в определенной последовательности.

Принцип жесткости архитектуры — Неизменяемость в ходе работы топологии, архитектуры, перечня команд.

Какой компанией был выпущен первый массовый ПК Первым массовым ПК, выпускавшимся миллионами экземпляров, стал компьютер Apple II. С 1977 по 1993 годы компанией Apple выпускались разные модели из линейки 8 (позднее 8/16) разрядных компьютеров «Apple II». В конце 1970-х и начале 1980-х годов «Apple II» и их клоны были самыми распространёнными в мире персональными компьютерами. Было реализовано более 5 млн компьютеров «Apple II» в мире. И только В августе 1981 года IBM выпустила компьютерную совокупность IBM PC (фирменный номер модели IBM 5150), положившую начало эре современных персональных компьютеров, имевших довольно много новых функций. Исходя из этого многие вычисляют ее первым массовым ПК.

Каналы передачи данных и их характеристики. Линия связи состоит в общем случае из физической среды, по которой передаются электрические информационные сигналы, аппаратуры передачи данных и промежуточной аппаратуры. Синонимом термина линия связи есть термин канал связи.

В зависимости от среды передачи данных линии связи разделяются на следующие :

проводные (воздушные);

кабельные (бронзовые и волоконно-оптические);

радиоканалы наземной и спутниковой связи.

Скрученная пара проводов именуется витой парой. Витая пара существует в варианте в то время, когда пара бронзовых проводов обертывается в изоляционный экран, и неэкранированном, в то время, когда изоляционная обертка отсутствует. Скручивание проводов снижает влияние внешних помех на нужные сигналы, передаваемые по кабелю. Коаксиальный кабель имеет несимметричную конструкцию и складывается из внутренней бронзовой оплётки и жилы, отделенной от жилы слоем изоляции. Волоконно-оптический кабель складывается из узких волокон, по которым распространяются световые сигналы. Это самый качественный тип кабеля — он снабжает передачу данных с высокой скоростью (до 10 Гбит/с и выше) и к тому же лучше других типов передающей среды снабжает защиту данных от внешних помех.

К главным чертям линий связи относятся:

амплитудно-частотная черта;

полоса пропускания;

затухание;

помехоустойчивость;

перекрестные наводки на ближнем финише линии;

пропускная свойство;

достоверность передачи данных;

удельная цена.

Как представляются знаки в оперативной памятиВ оперативную память они попадают в бинарном коде. Это значит, что любой знак представляется 8-разрядным бинарным кодом.

Кодирование содержится в том, что каждому знаку ставится в соответствие неповторимый десятичный код от 0 до 255 либо соответствующий ему бинарный код от 00000000 до 11111111. Так, человек различает знаки по их начертанию, а компьютер — по их коду.

Как представляются числа в своевременной памятиДля представления натурального числа в памяти компьютера, оно в большинстве случаев переводится в бинарную совокупность счисления. Для представления отрицательных чисел довольно часто употребляется дополнительный код числа. Элементарная ячейка памяти ЭВМ имеет длину 8 бит (байт). Любой байт имеет собственный номер (его именуют адресом). Громаднейшую последовательность бит, которую ЭВМ может обрабатывать как единое целое, именуют машинным словом. Протяженность машинного слова зависит от разрядности процессора и возможно равной 16, 32, 64 битам и т.д

Какие конкретно числа возможно представить посредством одного битачисла 1 и 0, для остальных нужно задействовать большее количество битов

Классификация прикладного ПО По типу

программные средства неспециализированного назначения (Текстовые процессоры, процессоры, графические редакторы и тп.)

программные средства особого назначения (Экспертные совокупности Мультимедиа приложения Гипертекстовые совокупности Совокупности управления содержимым)

опытные программные средства

По сфере применения:

Прикладное ПО организаций и предприятий.

ПО инфраструктуры предприятия.

ПО информационного работника

ПО для доступа к контенту

Образовательное ПО

Имитационное ПО.

Инструментальные программные средства в области медиа.

Прикладные программы для конструирования и проектирования.

Количественная и качественная мера информацииНекоторое количество информации возможно разглядывать с трех главных точек зрения:

с поведенческой точки зрения создание порции информации осуществляется по некоей причине, а получение данной информации может привести к некоему результату;

с математико-лингвистической точки зрения порция информации возможно обрисована методом соотнесения ее с другой информацией, указания ее структуры и смысла;

с физико-технической точки зрения рассматриваются физические нюансы проявления информации — ее материальный носитель, разрешающая точность и способность, с которыми она фиксирует, количество информации, которое производится и т.д.

Вероятен последовательность подходов к оценке качества информации.

Статистический подход представлен в широком разделе кибернетики — теории информации, которая занимается оценкой методов и математическим описанием передачи, хранения, классификации и извлечения информации. В статистической теории, как указывалось выше, не изучают содержание информации. Предполагается, что до получения информации имелась некая неопределенность. С получением информации эта неопределенность снимается. Так, статистическая количественная черта информации — это мера снимаемой в ходе получения информации неопределенности совокупности. Конечно, что количество информации зависит от закона распределения состояний совокупности.

Семантический подход базируется на смысловом содержании информации. В более узком смысле под семантикой подразумевают совокупность правил соответствия между формальными их интерпретацией и выражениями. Под семиотикой знают комплекс научных теорий, изучающих особенности знаковых совокупностей. Примерами знаковых совокупностей являются естественные языки, и неестественные языки, такие как алгоритмические языки, языки программирования, информационные языки и др.

Прагматический подход к информации базируется на анализе ее ценности, с позиций потребителя. Так, прагматический подход оценивает содержательный нюанс информации. Он имеет особенное значение при применении информации для управления, потому, что ее количество тесно связано с эффективностью управления в совокупности.

Компьютерные вирусыКомпьютерный вирус — это намерено написанная маленькая по размерам программа, которая может приписывать себя к вторым программам (т.е. передавать их),и делать разные нежелательные действия на компьютере. Программа, в которой находится вирус, именуется зараженной. В то время, когда такая программа начинает работу, то сперва управление приобретает вирус.

Вирус находит и передаёт другие программы, и делает какие-нибудь вредные действия (к примеру, портит файлы либо таблицу размещения файлов на диске, засоряет оперативную память и т.д.). Для маскировки вируса действия по заражению вторых программ и нанесению вреда смогут выполняться не всегда, а, скажем, при исполнении определенных условий. По окончании того как вирус выполнит необходимые ему действия, он передает управление той программе, в которой он находится, и она трудится кроме этого, как в большинстве случаев. Тем самым снаружи работа зараженной программы выглядит равно как и незараженной.

Контроллеры внешних устройствэто электронные блоки, сделаный в форме печатных плат, вставляемые в предназначенные для них разъёмы на материнской плате. Они делают функции по передаче информационных сигналов и управляющих с материнской платы на внешнее устройство и обратно. Наличие контроллера освобождает центральный процессор от исполнения этих функций. Контроллер, созданый в форме интегральной микросхемы (чипа), именуется микроконтроллером (англ. microcontroller).

Л

Логически неделимая единица памяти1бит

Логические схемы, применяемые при создании средств вычислительной техникиВ ЭВМ употребляются разные устройства, работу которых замечательно обрисовывает алгебра логики. К таким устройствам относятся группы тумблеров, триггеры, сумматоры. Помимо этого, связь между компьютерами и булевой алгеброй лежит и в применяемой в ЭВМ совокупности счисления. Как мы знаем она бинарная. Исходя из этого в устройствах компьютера возможно хранить и преобразовывать как числа, так и значения логических переменных.

В ЭВМ используются электрические схемы, складывающиеся из множества тумблеров. Тумблер может пребывать лишь в двух состояниях: замкнутом и разомкнутом. В первом случае – ток проходит, во втором – нет. Обрисовывать работу таких схем весьма комфортно посредством алгебры логики. В зависимости от положения тумблеров возможно взять либо не взять сигналы на выходах.

Вентиль представляет собой логический элемент, что принимает одни бинарные значения и выдает другие в зависимости от собственной реализации. Так, к примеру, имеется вентили, реализующие логическое умножение (конъюнкцию), сложение (дизъюнкцию) и отрицание.

Триггеры и сумматоры – это довольно сложные устройства, складывающиеся из более несложных элементов – вентилей.

Триггер способен хранить один бинарный разряд, благодаря тому, что может быть в двух устойчивых состояниях. По большей части триггеры употребляется в регистрах процессора.

Сумматоры активно применяются в арифметико-логических устройствах (АЛУ) процессора и делают суммирование бинарных разрядов.

Локальные и глобальные сети Локальные сети (от британского local — местный) — это сети, складывающиеся из близко расположенных компьютеров, значительно чаще находящихся в одной комнате, в одном строении либо в близко расположенных строениях. Локальные компьютерные сети, охватывающие некое предприятие либо компанию и объединяющие разнородные вычислительные ресурсы в единой среде, именуют корпоративными .

Глобальная сеть — это объединение компьютеров, расположенных иа громадном расстоянии, для неспециализированного применения мировых информационных ресурсов.

На данный момент для обеспечения связи в глобальных сетях выработаны единые правила — разработка Интернет. Эти правила устанавливают:

— единый метод подключения отдельного компьютера либо локальной сети к глобальной;

— единые правила передачи данных;

— единую совокупность идентификации компьютера в сети (сетевой адрес).

М

Маркированные и нумерованные перечней в текстовом редактореПункты нумерованных (упорядоченных) перечней обозначаются порядковыми номерами, а пункты маркированных (неупорядоченных) перечней— какими-либо значками. Многоуровневые пункты

В случае, если параграф начинается со звездочки ли число 1., в приложении Word по умолчанию распознается создание маркированного либо нумерованного перечня. В случае, если необходимости в преобразовании текста в перечень нет, возможно надавить показавшуюся кнопку Параметры автозамены. Основная- Абзац –маркированный перечень.

Математические нюансы информацииВ формальных (математических, информационных) случаях мы отгораживаемся от конкретного содержания информации, ее семантического смысла и, следовательно, от ее отношения к материи. В таких совокупностях нас интересует не природная (физическая) связь между разными объектами вычислительной (обрабатывающей) совокупности, а их математические соотношения (информация).

Следовательно, с позиций математики, соответственно, и математической (формальной) информатики, понятия материи и информации смогут быть равнозначны. Любой объект изучения, приобретая формальное выражение, получает абстрактное теоретико-множественное представление и исследуется в качестве формальной либо открытой совокупности (модели), где конкретные физические особенности не имеют значения.

Математические базы информатики. Информатике необходимы единообразные и универсальные способы для представления, хранения, модификации и транспортировки информационных объектов. Эти способы она заимствует у математики. Базой для для того чтобы заимствования есть тот факт, что информатика вводит числовой принцип записи любых информационных объектов (числовое кодирование). В первую очередь, информатика опирается на математику в вопросах формы записи чисел. Для этого употребляются арифметические совокупности счисления: десятичная, бинарная и шестнадцатеричная. Вторым ответственным компонентом, что информатика заимствует у математики, являются соотношения и законы математической логики. К примеру, процессор компьютера все арифметические операции с целыми числами делает аппаратно, без применения микропрограмм. Это в десятки раз увеличивает производительность вычислительной техники и пропорционально снижает затраты на её применение. Не считая принципов и арифметических систем счисления математической логики информатика заимствует у математики множество разнообразных математических способов. Они употребляются в вычислительных и технологических целях при ответе практических задач.

Место информатики в последовательности вторых фундаментальных наукЧерты технической науки придают информатике ее нюансы, которые связаны с функционированием и созданием машинных совокупностей обработки информации. Состав информатики как три неразрывно и значительно связанные части: технические средства, программные и алгоритмические. Науке информатике свойственны и кое-какие черты гуманитарной (публичной) науки, что обусловлено ее вкладом в совершенствование и развитие социальной сферы. Так, информатика есть комплексной, междисциплинарной отраслью научного знания

Способы защиты от компьютерных вирусовОдним из главных способов борьбы с вирусами есть своевременная профилактика.

Дабы не допустить заражение вирусами и атаки троянских коней, нужно делать кое-какие советы:

? Не запускайте программы, полученные из Интернета либо в виде вложения в сообщение электронной почты без проверки на наличие в них вируса

? Нужно контролировать все внешние диски на наличие вирусов, перед тем как копировать либо открывать содержащиеся на них файлы либо делать загрузку компьютера с таких дисков

? Нужно установить противовирусную программу и систематично пользоваться ею для проверки компьютеров. Оперативно пополняйте базу данных противовирусной программы комплектом файлов сигнатур вирусов, когда появляются новые сигнатуры

? Нужно систематично сканировать твёрдые диски в отыскивании вирусов. Сканирование в большинстве случаев выполняется машинально при каждом включении ПК и при размещении внешнего диска в считывающем устройстве. При сканировании противовирусная программа ищет вирус методом сравнения кода программ с кодами известных ей вирусов, хранящихся в базе данных

? создавать качественные пароли, дабы вирусы не могли легко подобрать пароль и взять разрешения администратора. Регулярное архивирование файлов разрешит минимизировать ущерб от вирусной атаки

? Главным средством защиты информации – это резервное копирование полезных данных, каковые сохраняются на твёрдых дисках

Существует достаточно довольно много программных средств противовирусной защиты

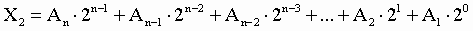

Способы перевода чисел из одной совокупности счисления в другую Для перевода бинарного числа в десятичное нужно его записать в виде многочлена, складывающегося из соответствующей цифр степени и произведений числа числа 2, и вычислить правильно десятичной математики:

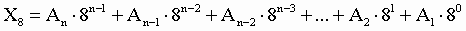

Для перевода восьмеричного числа в десятичное нужно его записать в виде многочлена, складывающегося из соответствующей цифр степени и произведений числа числа 8, и вычислить правильно десятичной математики:

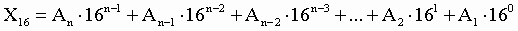

Для перевода шестнадцатеричного числа в десятичное нужно его записать в виде многочлена, складывающегося из соответствующей цифр степени и произведений числа числа 16, и вычислить правильно десятичной математики:

Для перевода десятичного числа в бинарную совокупность его нужно последовательно дробить на 2 до тех пор, пока не останется остаток, меньший либо равный 1. Число в бинарной совокупности записывается как последовательность остатков и последнего результата деления от деления в обратном порядке.

Для перевода десятичного числа в восьмеричную совокупность его нужно последовательно дробить на 8 до тех пор, пока не останется остаток, меньший либо равный 7. Число в восьмеричной совокупности записывается как последовательность цифр остатков и последнего результата деления от деления в обратном порядке.

Для перевода десятичного числа в шестнадцатеричную совокупность его нужно последовательно дробить на 16 до тех пор, пока не останется остаток, меньший либо равный 15. Число в шестнадцатеричной совокупности записывается как последовательность цифр остатков и последнего результата деления от деления в обратном порядке.

Дабы перевести число из бинарной совокупности в восьмеричную, его необходимо разбить на триады (тройки цифр), начиная с младшего разряда, при необходимости дополнив старшую триаду нулями, и каждую триаду заменить соответствующей восьмеричной цифрой

Для перевода восьмеричного числа в бинарное нужно каждую цифру заменить эквивалентной ей бинарной триадой.

Для перевода шестнадцатеричного числа в бинарное нужно каждую цифру заменить эквивалентной ей бинарной тетрадой.

При переходе из восьмеричной совокупности счисления в шестнадцатеричную и обратно, нужен промежуточный перевод чисел в бинарную совокупность.

средства и Методы защиты информации в информационных совокупностях Формальные средства делятся на:

Класс технических средств объединяет физические и аппаратные средства.

Физические средства – механические, электрические, электромеханические и тому системы и подобные устройства, функционирующие самостоятельно, создавая разного рода препятствия на пути дестабилизирующих факторов.

Аппаратные средства – разные электронные, электронно-механические и тому подобные устройства, схемно-встраиваемые в аппаратуру совокупности обработки данных либо сопрягаемые с ней для ответа задач по ЗИ. Программно-аппаратные средства защиты выполнены как отдельное устройство, функционирующие совместно с компонентами ИС в определенной последовательности в соответствии с исполнением программного метода.

Программные средства — это совокупность программ и алгоритмов, снабжающих исключение и разграничение доступа несанкционированного применения информации. Это смогут быть программы по криптографическому преобразованию данных, контролю доступа, защите от вирусов и др.

Способы обеспечения безопасности информации в ИС:

Препятствие – способ физического преграждения пути преступнику к защищаемой информации (к аппаратуре, носителям информации и т.д.).

Управление доступом – способы защиты информации регулированием применения всех ресурсов ИС и ИТ. Эти способы должны противостоять всем вероятным дорогам несанкционированного доступа к информации.

Механизмы шифрования – криптографическое закрытие информации. Эти способы защиты все шире используются как при обработке, так и при хранении информации на магнитных носителях. При передаче информации по каналам связи громадной протяженности данный способ есть единственно надежным.

Противодействие атакам вирусов предполагает комплекс разнообразных мер организационного характера и применение противовирусных программ.

Регламентация – создание таких условий автоматизированной обработки, передачи и хранения защищаемой информации, при которых нормы и стандарты по защите выполняются в громаднейшей степени.

Принуждение – способ защиты, при котором персонал и пользователи ИС вынуждены выполнять правила обработки, использования и передачи защищаемой информации на грани материальной, административной либо уголовной ответственности.

Побуждение – способ защиты, побуждающий пользователей и персонал ИС не нарушать установленные порядки за счет соблюдения сложившихся моральных и этических норм.